Технологии удаленного доступа очень популярны в сфере IT. Сценарий их применения достаточно обширный: тестирование программ, решение технических проблем, удаленная работа сотрудников. Однако в последние несколько лет финансовые институты становятся свидетелями того, как данные технологии используются недобросовестно и приносят вред как кредиторам, так и потенциальным заемщикам: повышенные темпы роста онлайн-фрода обеспечиваются не только за счет продвинутых в технологическом плане мошенников, совершенствующих свой инструментарий, но и за счет более широкого применения технологий удаленного доступа кругом лиц, включая как развитых в техническом плане, так и менее технически подкованных.

Сегодня мы расскажем о лучших методах борьбы с проблемой социальной инженерии и удаленного доступа и способах защиты онлайн-бизнеса от данного типа рисков.

Очевидная проблема наличия технологий удаленного доступа в сфере кредитных рисков заключается в том, что ими могут пользоваться мошенники, чтобы получить доступ к учетной записи и войти в личный кабинет пользователя в онлайн-банке, прочитать СМС с код-паролем или оформить на пользователя кредит или займ. Кроме того, существует ряд дополнительных проблем: например, под этот тип атаки часто попадают социально незащищенные, плохо-образованные или очень бедные слои населения, люди в возрасте, эмоциональные граждане, а также знаменитости.

Финансовые институты развивают онлайн-канал получения финансовых услуг, расширяют набор продуктов и сервисов, делают его более доступным для разных категорий клиентов, а также решают многие социальные и экономические проблемы, связанные с финансовой инклюзивностью, в частности помогают социальным слоям, не являющейсяющимися опытным пользователями онлайн.

Мошенники, в свою очередь, зная это, совершенствуют инструментарий, используют комбинацию социальной инженерии и технологий удаленного доступа, чтобы атаковать такие категории клиентов. Следовательно, такие виды атак часто бывают эффективными, поэтому информирование финансовых институтов об инструментах удаленного доступа на устройстве заемщика дает возможность противодействовать таким ситуациям и снижать количество таких случаев мошенничества.

Что такое технология удаленного доступа?

Технология удаленного доступа относится к любому набору ИТ-инструментов, используемых для подключения, доступа и управления устройствами, ресурсами и данными, хранящимися в локальной сети, из удаленного географического местоположения. Это отличается от использования облачного решения, поскольку оно обеспечивает доступ к локальной среде, а не размещается вне офиса в общей среде и доступно через Интернет. Три наиболее распространенные технологии удаленного доступа — службы удаленных рабочих столов, программное обеспечение для удаленного доступа и виртуальные частные сети.

Безусловно, удаленный доступ остается крайне важным инструментом для компаний, которые еще не перешли на облачную модель или которым требуется доступ к локальным компьютерам или ресурсам. Благодаря этому доступу пользователи могут управлять файлами и данными, хранящимися на удаленном устройстве, что позволяет продолжать совместную работу и продуктивно работать из любого места на планете.

Социальная инженерия: как это работает?

Социальная инженерия - достаточно широкий термин, который относится к типу мошенничества, когда преступники воздействуют на человека путем психологических манипуляций с целью непосредственной кражи денег, либо с целью получения его чувствительных и персональных данных (например, данные паспорта, логин и пароль от личного кабинета онлайн-банка) для последующего совершения преступления и краж денег. Социальные сети, а также звонки по телефону - основные каналы.

По данным JuicyScore, 60-70% схем профессионального мошенничества с применением технологий социальной инженерии происходят по следующей схеме. Человеку поступает звонок от неизвестного лица, который представляется сотрудником банка или кого-либо органа власти. В некоторых случаях может использоваться подмена номера, имитация работы колл-центра и IVR. Далее мошенник обманным путем выманивает данные, сообщая ложную информацию, например, о том, что пароли и счета находятся под угрозой и запрашивает личные данные: реквизиты карты и код из СМС, либо предлагает скачать якобы официальное приложение банка, чтобы защитить средства пользователя. Такое приложение зачастую является программой удаленного доступа. Собрав у жертвы ее персональные данные, мошенники заходят в личный кабинет при помощи технологий удаленного доступа и совершают покупку или перевод card2card, либо оформляют кредитную заявку.

Статистика успешных атак, совершаемых подобным образом, удручающая: по нашим данным, в случае, когда мошенник оформляет кредитный договор с выводом средств на дебетовую карту, клиент диктует в среднем 2-3+ СМС OTP кодов.

Основные типы атак

Существует несколько типов атак, связанных с применением технологий удаленного доступа. По нашим данным, первые два типа наиболее распространены в сфере онлайн-мошенничества:

• Использование специальных вредоносных плагинов или “подготовленных” браузеров;

• Атака при помощи заражения компьютеров (чаще всего через вирусные рассылки, содержащие в себе вредоносные ссылки на скачивание опасных программ и приложений);

• Пассивный социальный инжиниринг - когда человек диктует что-то во время звонка или устанавливает специальные приложения, все остальное делают злоумышленники;

• Активный социальный инжиниринг - когда человек делает все своими руками (включая последний перевод средств или подачу заявки на кредит), а злоумышленники только говорят жертве что надо делать (зачастую в офисе или находясь рядом с человеком - установить вредоносное ПО, скачать приложение по ссылке, сказать пароль из СМС и так далее). Это самый сложный случай.

Как мы помогаем обнаруживать удаленный доступ?

Как известно, лучший способ защитить персональные данные - не использовать их. Команда JuicyScore умеет определять наличие технологий удаленного доступа во время сессии, а именно непосредственно в сам момент заполнения заявки на финансовую услугу или продукт.

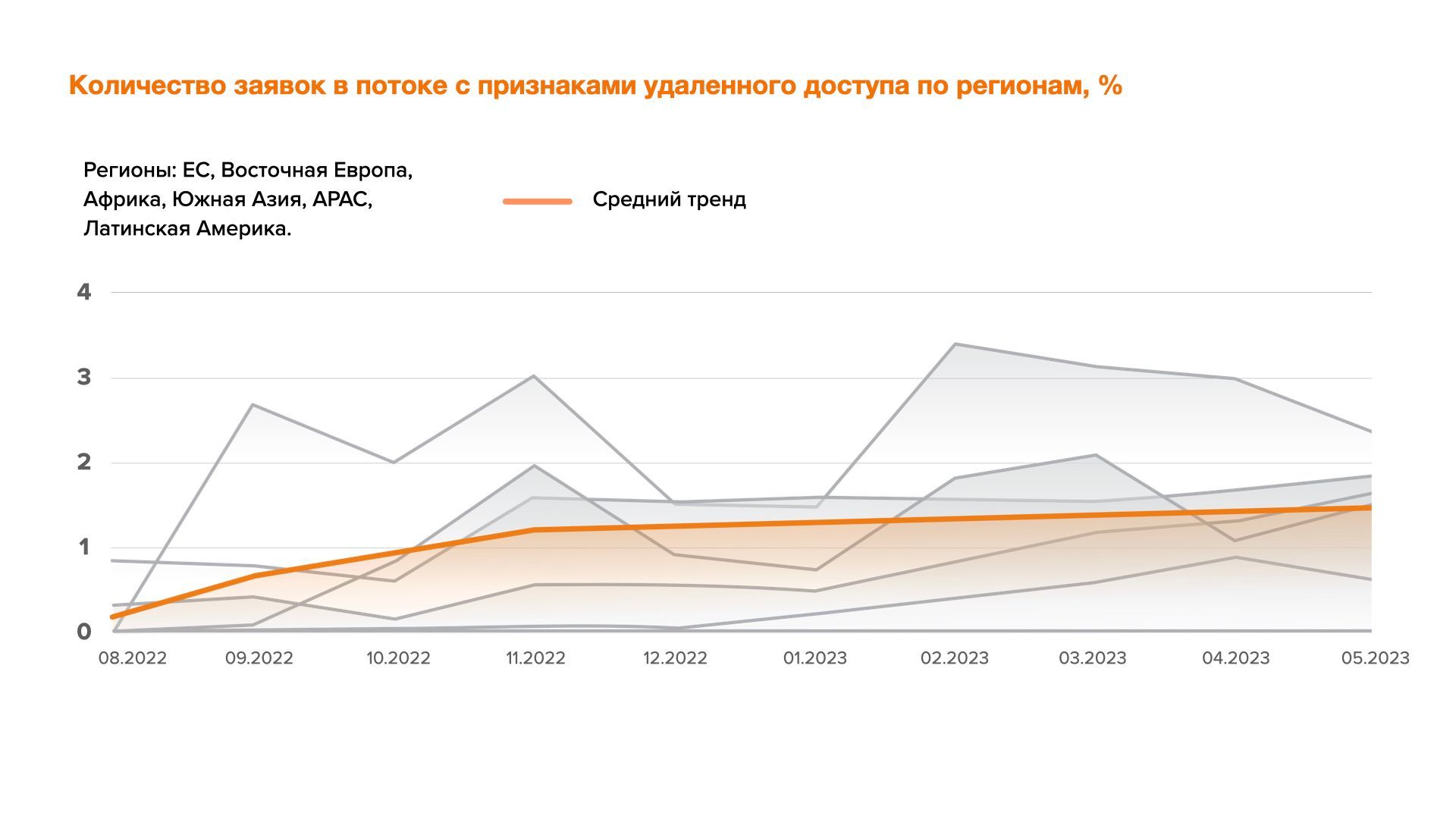

Мы отследили динамику роста устройств с признаками удаленного доступа за последние месяцы и пришли к тому, данный показатель имеет тенденцию к росту.

Мы разработали несколько наиболее оптимальных способов, которые помогают выявить технологии удаленного доступа при подачи заявления на получения финансовых услуг, а также эффективно бороться с подобными мошенническими заявками.

Мы собираем максимально много информации, которую легально может выдать браузер через разные api (браузерные), которые потом анализируем и выявляем характерные для виртуалок и вредоносных плагинов особенности. Вот некоторые особенности нашего подхода по борьбе с удаленным доступом и случаями социальной инженерии:

• Выявление опасных плагинов и рандомайзеров специфичных для удаленного доступа;

• Выявление активных опасных приложений и приложений удаленного доступа на устройстве;

• Выявление признаков наличия заражений и инъекций во время онлайн сессий;

• Выявление специфичных аномалий в характеристиках трафика устройства и его подключения;

• Выявление признаков наличия параллельной деятельности на устройстве;

Более того, мы постоянно выявляем новые инструменты определения технологий социальной инженерии.

Исходя из наших данных, мы видим, что количество сессий с признаками удаленного доступа составляет в среднем 2,5-3% от всего потока заявок. Данный факт уже сам по себе является сигналом для кредиторов о том, что самое время обратить внимание на подобные заявки и, возможно, ввести дополнительную верификацию.

Например, путем повторной верификации, создания всплывающих предупреждений для пользователей, временной блокировки деятельности/ проведения финансово значимых операций, создания перечня разрешенных принтов устройств для данного клиента, сравнения Device ID или фингерпринтов устройств при регистрации и логине, анализа других поведенческих маркеров. Все это позволит значительно снизить риск мошенничества, который в данном случае несет не только риск материальных потерь для обеих сторон, но и в целом снижает уровнь доверия целых сегментов клиентов к онлайн-каналам банков и других финансовых институтов.